El 16 de agosto de 2023, el equipo de Wordfence Threat Intelligence identificó e inició el proceso de divulgación responsable de una vulnerabilidad de Cross-Site Scripting (XSS) almacenada en el complemento Newsletter, que está instalado activamente en más de 300.000 sitios web de WordPress. La vulnerabilidad permite a los actores de amenazas con permisos de nivel de colaborador o superior inyectar scripts web maliciosos en páginas utilizando el código corto del complemento.

Se estableció comunicación con The Newsletter Team el 16 de agosto de 2023 y recibimos una respuesta al día siguiente. Después de proporcionar todos los detalles de divulgación, el desarrollador lanzó un parche el 17 de agosto de 2023. Es importante felicitar al equipo de The Newsletter por su pronta respuesta y el parche oportuno, que se lanzó el mismo día.

Instamos a los usuarios a actualizar sus sitios con la última versión parcheada de Newsletter, la versión 7.9.0 en el momento de escribir este artículo, lo antes posible.

Resumen de vulnerabilidad

Newsletter WordPress Plugin

PLUGIN: Newsletter – Send awesome emails from WordPress

PLUGIN SLUG: newsletter

DESCRIPCIÓN: Newsletter <= 7.8.9 – Authenticated (Contributor+) Stored Cross-Site Scripting via Shortcode

VERSIÓN AFECTADA: <= 7.8.9

PARCHEADO EN VERSIÓN: 7.9.0

CVE: CVE-2023-4772

CVSS Score: 6.4 (Medium)

CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:C/C:L/I:L/A:N

Versión completamente parcheada: 7.9.0

El complemento Newsletter para WordPress es vulnerable a secuencias de comandos almacenadas entre sitios a través del código corto ‘newsletter_form’ en versiones hasta la 7.8.9 inclusive debido a una desinfección de entrada insuficiente y a un escape de salida en los atributos proporcionados por el usuario. Esto hace posible que atacantes autenticados con permisos de nivel de colaborador y superiores inyecten scripts web arbitrarios en páginas que se ejecutarán cada vez que un usuario acceda a una página inyectada.

Análisis técnico

El complemento Newsletter es un sistema de marketing por correo electrónico y boletines informativos, con un generador de boletines informativos de arrastrar y soltar y muchas otras funciones. Proporciona un código corto ( [newsletter_form]) que muestra el formulario de suscripción al boletín cuando se agrega a una página de WordPress.

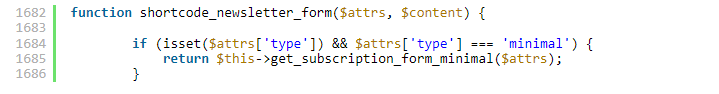

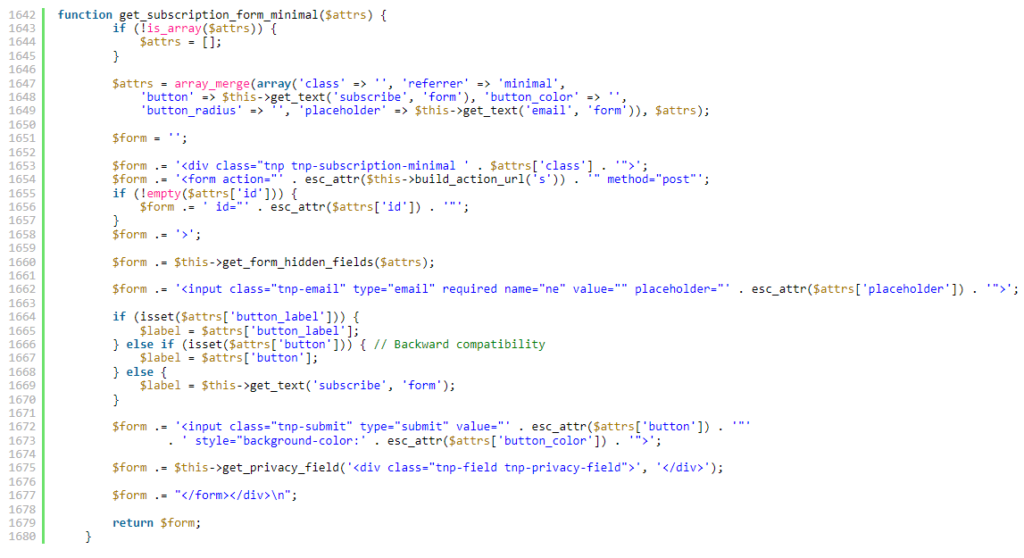

Desafortunadamente, la implementación insegura de la funcionalidad de código abreviado del complemento permite la inyección de scripts web arbitrarios en estas páginas. Examinar el código revela que el shortcode tiene dos tipos, uno de los cuales es el método get_subscription_form_minimal que maneja el tipo mínimo en la clase NewsletterSubscription. En versiones vulnerables, este método no desinfecta adecuadamente la entrada de ‘clase’ proporcionada por el usuario y tampoco escapa adecuadamente de la salida de ‘clase’ cuando muestra el formulario. Esto hace posible inyectar cargas útiles de Cross-Site Scripting basadas en atributos a través del atributo ‘clase’.

El fragmento del método shortcode_newsletter_form en la clase NewsletterSubscription

El método get_subscription_form_minimal en la clase NewsletterSubscription

Esto hace posible que los actores de amenazas lleven a cabo ataques XSS almacenados. Una vez que se inyecta un script en una página o publicación, se ejecutará cada vez que un usuario acceda a la página afectada. Si bien esta vulnerabilidad requiere que una cuenta de colaborador confiable esté comprometida, o que un usuario pueda registrarse como colaborador, los actores de amenazas exitosos podrían robar información confidencial, manipular el contenido del sitio, inyectar usuarios administrativos, editar archivos o redirigir a los usuarios a sitios web maliciosos. todas ellas consecuencias graves.

¿Deseas proteger su sitio WordPress?

La seguridad en WordPress es muy importante porque si tu sitio web es hackeado, corres el riesgo de perder datos importantes, activos y credibilidad. Además, el incidente puede poner en peligro los datos personales y la información de contactos y/o facturación de tus clientes. Existen muchas formas de mejorar la seguridad en WordPress, como elegir un buen proveedor de alojamiento web, mantener actualizado el software y los plugins, utilizar contraseñas seguras y realizar copias de seguridad regularmente.

Contacta a nuestro equipo especializado en seguridad y monitoreo de aplicaciones:

Hablemos Escríbenos

Posibilidades de explotación de códigos cortos

Algunas versiones anteriores de WordPress contenían una vulnerabilidad que permitía que los códigos cortos proporcionados por comentaristas no autenticados se representaran en ciertas configuraciones raras, aunque la gran mayoría de los sitios se han actualizado automáticamente a una versión parcheada de WordPress al momento de escribir este artículo.

Cronograma de divulgación

16 de agosto de 2023 : el equipo de Wordfence Threat Intelligence descubre la vulnerabilidad XSS almacenada en Newsletter.

16 de agosto de 2023 : iniciamos contacto con el proveedor del complemento pidiéndole que confirme la bandeja de entrada para manejar la discusión.

17 de agosto de 2023 : el proveedor confirma la bandeja de entrada para gestionar la discusión.

17 de agosto de 2023 : enviamos los detalles completos de la divulgación. El proveedor reconoce el informe y comienza a trabajar en una solución.

17 de agosto de 2023 : se lanza la versión 7.9.0 completamente parcheada.

Conclusión

En esta publicación de blog, detallamos una vulnerabilidad XSS almacenada dentro del complemento Newsletter que afecta las versiones 7.8.9 y anteriores. Esta vulnerabilidad permite a los actores de amenazas autenticados con permisos de nivel de colaborador o superior inyectar scripts web maliciosos en páginas que se ejecutan cuando un usuario accede a una página afectada. La vulnerabilidad se solucionó por completo en la versión 7.9.0 del complemento.

Alentamos a los usuarios de WordPress a verificar que sus sitios estén actualizados a la última versión parcheada de Newsletter.

Si conoce a alguien que utiliza este complemento en su sitio, le recomendamos compartir este aviso con esa persona para garantizar que su sitio permanezca seguro, ya que esta vulnerabilidad representa un riesgo importante.

Ref: Stored Cross-Site Scripting Vulnerability Patched in Newsletter WordPress Plugin