Wordfence Threat Intelligence, en los primeros 6 meses de 2023, agregó 2471 registros de vulnerabilidades individuales a la base de datos de vulnerabilidades de WordPress. Estas vulnerabilidades afectaron a 1680 componentes de software de WordPress. Esto significa que ya hemos superado el número total de vulnerabilidades divulgadas el año pasado (2022), que fue de 2395 según registros únicos de vulnerabilidad.

Introducción

El monitoreo activo de varias fuentes de vulnerabilidad e investigaciones propias para asegurarnos de que se tiene la información más precisa y actualizada en la base de datos de vulnerabilidades de Wordfence Intelligence. Luego, esta información se utiliza en el complemento de Wordfence como parte de nuestro escáner de vulnerabilidades, y es completamente gratuito para acceder y utilizar según se desee a través de nuestra API de datos de vulnerabilidad de Wordfence Intelligence y nuestra opción de integración de Webhook, que estará disponible muy pronto.

Con esto en mente, hemos decidido compilar un informe sobre algunas estadísticas que muestran una imagen más clara de dónde se encuentra el panorama de vulnerabilidades de WordPress en lo que va del año. Hemos notado algunas tendencias interesantes, como un gran volumen de vulnerabilidades basadas en códigos abreviados que se parchearon y divulgaron a principios de este año, y todas aumentaron en gravedad por una vulnerabilidad en el núcleo de WordPress que se parchó el 16 de mayo de 2023. Si bien se revelan más vulnerabilidades que nunca, los requisitos de autenticación e interacción del usuario para muchas de estas vulnerabilidades significan que es poco probable que vean una explotación activa en masa, lo que puede ser un alivio para la mayoría de los propietarios de sitios de WordPress. Afortunadamente, solo hemos visto una vulnerabilidad de día cero este año, pero este año se parchearon varias vulnerabilidades críticas que se convirtieron en objetivos principales para los atacantes.

Ninguna otra base de datos de vulnerabilidades de WordPress en el mercado brinda acceso completamente gratuito a una API que devuelve la mejor información de vulnerabilidades de WordPress. Wordfence Intelligence ofrece información detallada y completa, como rangos de versiones afectadas, versiones parcheadas, descripciones concisas y detalladas que describen el impacto literal, puntaje CVSS y mucho más. Todo lo mantiene un pequeño ejército de investigadores de seguridad altamente acreditados y líderes en la industria. Esto no solo hace que la detección de vulnerabilidades sea gratuita, fácil y eficiente para cualquier empresa, sino que también hace que sea increíblemente simple y rápido consultar nuestro gran conjunto de datos y descubrir estadísticas útiles sobre vulnerabilidades en el ecosistema de WordPress.

Para hacer las cosas divertidas y completamente transparentes para la comunidad, hemos generado todas las estadísticas en este informe utilizando scripts escritos por ChatGPT que agregaron y analizaron los datos devueltos por la API de inteligencia de Wordfence. Puede encontrar todos los scripts y la lógica utilizada para crearlos a través de ChatGPT al final de esta publicación, o puede hacer clic en un número junto a una estadística en este informe que lo llevará a la conversación de ChatGPT que contiene un script de Python que usted puede descargar Le recomendamos que ejecute estos scripts, cree sus propios scripts con ChatGPT, eche un vistazo a la base de datos de inteligencia de Wordfence y comparta cualquier información nueva de nuestros datos que descubra.

Tenga en cuenta que, debido a la naturaleza de la base de datos de vulnerabilidades y nuestro mantenimiento activo de los datos actuales y pasados, la ejecución de cualquiera de los scripts compartidos en esta publicación puede generar números ligeramente diferentes, ya que los datos pueden haber cambiado desde el momento en que compilamos la información para este informe.

Tabla de contenido

Nota: Todos los datos de este informe se recopilan de enero de 2023 a junio de 2023.

- Descripción general de las vulnerabilidades en WordPress Core, complementos y temas

- Número total de vulnerabilidades añadidas desglosadas por mes

- Privilegios necesarios para explotar las vulnerabilidades reveladas

- Tipos de vulnerabilidad más comunes (por CWE) divulgados

- CVSS Gravedad de las vulnerabilidades reveladas

- Total parcheado vs. Vulnerabilidades sin parches reveladas

- Lo más destacado de los principales investigadores de seguridad que contribuyeron

- Tendencias y observaciones de datos de vulnerabilidades y ataques

- Estadísticas generales de ataques de vulnerabilidad

- Protección mejorada añadida al cortafuegos de Wordfence

- Vulnerabilidades más populares a las que apuntan los actores de amenazas

- Tendencias generales de vulnerabilidad y observaciones del equipo de inteligencia de amenazas de Wordfence

- Conclusión

- Conversaciones de ChatGPT y salida de secuencias de comandos

Descripción general de las vulnerabilidades en WordPress Core, complementos y temas

Al echar un vistazo a todos los datos, algunas cosas siguen siendo las mismas que el año pasado. Los complementos de WordPress siguen siendo la principal fuente de vulnerabilidades en el ecosistema de WordPress. Generalmente, cuando nos referimos al número total de vulnerabilidades en nuestra base de datos, simplemente contamos el número total de registros de vulnerabilidades en nuestra base de datos, sin embargo, hay varios registros donde múltiples componentes de software se han visto afectados.

Agregamos 2471 vulnerabilidades este año, pero si contamos los registros de software individuales afectados por cada vulnerabilidad, el total llega a 2587 nuevas vulnerabilidades en la base de datos. De esas 2587 entradas, 2497 estaban en complementos de WordPress, mientras que solo 84 estaban en temas de WordPress, y solo 6 de ellos estaban en el núcleo de WordPress. Un total de 1680 componentes de software únicos se vieron afectados por al menos una vulnerabilidad en la primera mitad de 2023.

| Registros de vulnerabilidad total agregados por tipo de software | Número total de componentes de software únicos afectados por tipo |

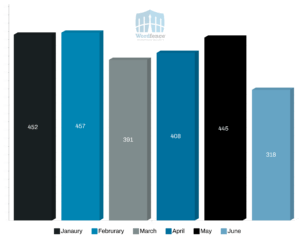

Número total de vulnerabilidades añadidas desglosadas por mes

Cuando desglosamos las nuevas entradas de vulnerabilidades por mes, vemos un volumen bastante constante de nuevas vulnerabilidades reveladas cada mes. Febrero tuvo la mayor cantidad de vulnerabilidades reveladas con 457 y junio tuvo la menor con 317. WordCamp Europe tuvo lugar en junio de 2023, y los muchos desarrolladores e investigadores de complementos que asistieron pueden haber contribuido a la pequeña caída en las vulnerabilidades reveladas durante ese mes.

| Conteo total de registros de vulnerabilidad agregados por mes |

|

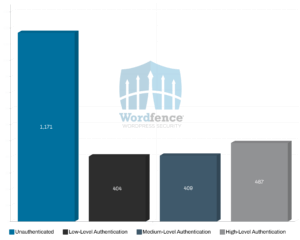

Privilegios necesarios para explotar las vulnerabilidades que se divulgan

Descubrimos que los requisitos de autenticación para las vulnerabilidades de este año se distribuyeron de manera bastante uniforme. Para proporcionar algunos antecedentes, las vulnerabilidades no autenticadas no requieren autenticación para explotarlas, las vulnerabilidades de autenticación de bajo nivel generalmente requieren acceso a nivel de suscriptor o cliente para explotarlas, mientras que las vulnerabilidades de autenticación de nivel medio generalmente requieren acceso a nivel de colaborador o autor, y vulnerabilidades de autenticación de alto nivel generalmente requieren acceso a nivel de editor o administrador para explotar. Inicialmente, parece que las vulnerabilidades no autenticadas encabezan las listas con 1171 entradas nuevas; sin embargo, a veces es necesario desglosar más los datos para obtener una imagen más clara.

| Vulnerabilidades totales agrupadas por privilegios necesarios para explotar |

|

A primera vista, este gráfico puede parecer alarmante, pero, una vez que desglosa el grupo ‘No autenticado’, puede ver que 837 de ellas son vulnerabilidades de falsificación de solicitud entre sitios (CSRF) y secuencias de comandos entre sitios reflejadas (XSS) que requieren la interacción del usuario para explotarlas con éxito. Estos no pueden ser fácilmente explotados en masa por los actores de amenazas, ya que normalmente deben adaptarse a cada objetivo. También son los tipos de vulnerabilidad más improbables a los que apuntar en la naturaleza debido a los requisitos de interacción del usuario. La mayoría de los actores de amenazas que apuntan a los sitios de WordPress buscan vulnerabilidades fáciles de explotar y de alto impacto que les ofrecen mucho acceso, como escalada de privilegios, ejecución remota de código y cargas arbitrarias de archivos, y explotaciones que requieren autenticación baja o nula que tienen tasas de éxito razonables y se puede automatizar fácilmente.

| Vulnerabilidades totales agrupadas por privilegios necesarios para explotar Desglosadas aún más |

|

Después de analizar los requisitos de autenticación, en realidad vemos una perspectiva mucho más positiva, ya que es muy poco probable que más del 50 % de las vulnerabilidades reveladas este año sean explotadas por actores de amenazas. Esto incluye vulnerabilidades con requisitos de autenticación de alto nivel, así como requisitos de interacción del usuario.

Además, vale la pena mencionar que el 71% o 292 de las vulnerabilidades con requisitos de autenticación medios son vulnerabilidades de Cross-Site Scripting basadas en shortcode que generalmente requieren acceso al editor de publicaciones para poder explotarlas, excepto en versiones vulnerables de WordPress. Núcleo que hizo posible que estos códigos cortos inyectables XSS se usaran en comentarios y otro contenido generado por el usuario.

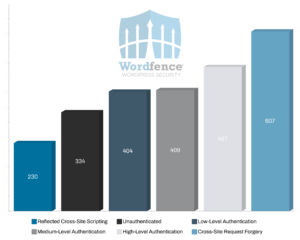

Tipos de vulnerabilidad más comunes (por CWE) divulgados

Cross-Site Scripting siguió siendo el tipo más común de vulnerabilidad revelada con 1062 nuevas entradas. Esto no es sorprendente ya que los complementos y temas de WordPress a menudo toman la entrada del usuario en varias ubicaciones y es fácil que un desarrollador pase por alto accidentalmente la adición de una desinfección adecuada y escape en todas las entradas y salidas.

El segundo tipo de vulnerabilidad más común durante la primera mitad de 2023 fue la falsificación de solicitudes entre sitios con 607 entradas agregadas a la base de datos de vulnerabilidades de Wordfence Intelligence. Estas vulnerabilidades ocurren cuando no se utiliza la validación de nonce adecuada para verificar el origen de una solicitud. Al igual que Cross-Site Scripting, es fácil que los desarrolladores pasen por alto la adición de este tipo de comprobaciones, especialmente cuando ya existe una comprobación de capacidad adecuada.

Completando los tres primeros están las vulnerabilidades de autorización faltante con 347 nuevas entradas de este tipo reveladas en la primera mitad de 2023. Este tipo de vulnerabilidad ocurre cuando una función que debería estar restringida a usuarios específicos no agrega una verificación de capacidad adecuada . En general, cuando existe una vulnerabilidad de autorización faltante, es probable que el complemento también sea vulnerable a la falsificación de solicitudes entre sitios, por lo que estos descubrimientos pueden haber contribuido a la mayor cantidad de vulnerabilidades de falsificación de solicitudes entre sitios reveladas.

| Los 10 principales tipos de vulnerabilidad divulgados de enero de 2023 a julio de 2023 |

|

¿Está interesado en explorar algunas de las vulnerabilidades en estas categorías que se divulgan? Consulte los siguientes resultados de búsqueda de Wordfence Intelligence para cada tipo de vulnerabilidad en 2023:

- Vulnerabilidades de secuencias de comandos entre sitios de 2023

- Vulnerabilidades de falsificación de solicitudes entre sitios de 2023

- 2023 Vulnerabilidades de autorización faltantes

- Vulnerabilidades de inyección SQL 2023

- 2023 Vulnerabilidades de objetos directos inseguros

- Vulnerabilidades de deserialización 2023

- Vulnerabilidades de exposición de la información en 2023

- Vulnerabilidades transversales del directorio 2023

- 2023 Vulnerabilidades de carga de archivos arbitrarios

- Vulnerabilidades de inyección de CSV 2023

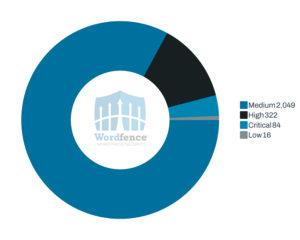

CVSS Gravedad de las vulnerabilidades divulgadas

Afortunadamente, solo 84 de las vulnerabilidades reveladas en la primera mitad de 2023, alrededor del 3 % del total, se clasificaron como críticas según la puntuación CVSS. Esto indica que las vulnerabilidades críticas en el repositorio pueden ser menos comunes que en años anteriores. La gravedad de CVSS más común fue Media con 2049 vulnerabilidades, lo que no es sorprendente ya que la gran mayoría de las vulnerabilidades de secuencias de comandos entre sitios, autorización faltante y falsificación de solicitudes entre sitios reveladas tienen asignada esta gravedad.

| Recuentos de vulnerabilidad agrupados por gravedad CVSS |

|

¿Está interesado en explorar algunas de las vulnerabilidades en estos grupos de gravedad de CVSS que se divulgan? Consulte los siguientes resultados de búsqueda de Wordfence Intelligence para cada clasificación CVSS en 2023:

- 2023 Vulnerabilidades de baja gravedad

- 2023 Vulnerabilidades de gravedad media

- 2023 Vulnerabilidades de alta gravedad

- Vulnerabilidades de gravedad crítica para 2023

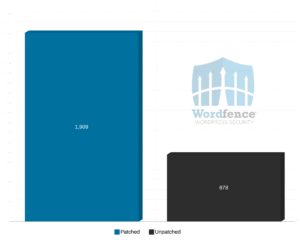

Total parcheado vs. Vulnerabilidades sin parches reveladas

Aproximadamente el 26 %, o 678, de las vulnerabilidades reveladas en la primera mitad de 2023 se consideran actualmente vulnerabilidades sin parches. Esperamos que este número disminuya en los próximos meses a medida que los desarrolladores trabajen para parchear. Desafortunadamente, este es un número relativamente alto debido al hecho de que muchos proyectos de WordPress en el repositorio han sido abandonados y no reciben mantenimiento continuo.

En el lado positivo de las cosas, WordPress generalmente elimina estos complementos del repositorio y los hace no disponibles para su descarga una vez que se informa una vulnerabilidad, por lo que no pueden representar una amenaza para sitios adicionales.

Si es propietario de un sitio de WordPress, asegúrese de tener Wordfence instalado en su sitio, ya que le notificará cuando un complemento instalado en su sitio haya sido abandonado o eliminado del repositorio de WordPress. Si recibe una alerta de que un complemento se ha eliminado o abandonado de forma permanente, le recomendamos que busque una solución alternativa antes de que se descubra y explote una vulnerabilidad sin parchear.

Tenga en cuenta que este recuento se basa en los registros de software y no en los registros de vulnerabilidades individuales, ya que es posible que se haya parcheado una sola vulnerabilidad en un componente de software pero que permanezca sin parchear en otro.

| Parcheado vs. Vulnerabilidades sin parches reveladas |

|

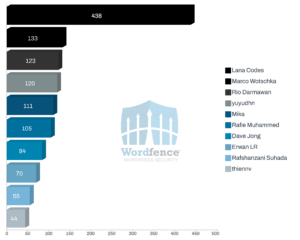

Lo más destacado de los principales investigadores de seguridad que contribuyeron

Nuestros investigadores de seguridad contribuyentes merecen su propia sección, ya que sin ellos se divulgarían y repararían muchas menos vulnerabilidades. En lo que va del año, hemos tenido 228 investigadores contribuyentes, y los tres principales investigadores de vulnerabilidades son Lana Codes, quien recientemente se unió al equipo de Wordfence como investigadora de vulnerabilidades, con 438 descubrimientos informados, Marco Wotschka, otro investigador de vulnerabilidades de Wordfence, con 133 descubrimientos informados, y Rio Darmawan, un investigador de seguridad independiente, con 123 descubrimientos informados. Lana Codes fue responsable de la gran mayoría de las vulnerabilidades basadas en shortcodes que vimos a principios de año y provocó una tendencia que inspiró a otros investigadores a investigar las vulnerabilidades basadas en shortcodes.

Nos gustaría tomarnos un momento para agradecer a todos los investigadores que contribuyen a la seguridad en el espacio de WordPress. ¡Es gracias a su dedicación y arduo trabajo que se encuentran y solucionan más vulnerabilidades que nunca! Como recordatorio para todos los investigadores, puede divulgarnos de manera responsable sus descubrimientos de vulnerabilidades de WordPress y obtener una ID de CVE a través de este formulario . La divulgación responsable de sus descubrimientos de vulnerabilidades también hará que se agregue su nombre en la tabla de clasificación de Wordfence Intelligence junto con una mención en nuestro informe de vulnerabilidades semanal.

| Principales investigadores contribuyentes Enero – junio de 2023 |

|

Consulte los perfiles de los investigadores anteriores y eche un vistazo a las vulnerabilidades que han encontrado y lo que están encontrando hoy:

- Lana Codes – Investigador de vulnerabilidades de Wordfence

- Marco Wotschka – Investigador de vulnerabilidades de Wordfence

- Río Darmawan

- yuyuhn

- mika

- Rafie Muhammad

- david jong

- Erwan LR

- Rafshanzani Suhada

- thiennv

Tendencias y observaciones de datos de vulnerabilidad y ataques

Estadísticas generales de ataques de vulnerabilidad

Durante los primeros 6 meses de 2023, el firewall de Wordfence bloqueó y registró más de 20 077 945 042 solicitudes potencialmente maliciosas e intentos de explotación contra más de cuatro millones de sitios bajo nuestra protección.

- 7.336.932.787 de esas solicitudes se consideraron intentos de explotación reales dirigidos a vulnerabilidades en complementos/temas.

- 11 104 965 286 de esas solicitudes fueron bloqueadas por usar agentes de usuario maliciosos conocidos y agentes de usuario de escáner de vulnerabilidades conocidos.

- 1.634.173.019 fueron bloqueados por usar una dirección IP maliciosa en nuestra lista de bloqueo de IP en tiempo real.

- Las 1 873 950 solicitudes restantes fueron solicitudes potencialmente maliciosas registradas para un análisis más detallado por parte de nuestro equipo de inteligencia de amenazas.

- Esto equivale a aproximadamente 111 544 139 solicitudes registradas/bloqueadas o 40 760 738 intentos de explotación bloqueados por día.

Si bien estos números son increíbles e indican un nivel significativo de amenaza de los atacantes que recorren la web en busca de objetivos, es importante mencionar que muchos de estos intentos de explotación son bots que apuntan ciegamente y disparan hazañas a través de la web con la única esperanza de alcanzar un bajo porcentaje de sitios para comprometer. Sin embargo, dicho esto, solo se necesita una explotación exitosa para abrir la puerta para que un atacante cause más daño, por lo que es increíblemente importante asegurarse de que los propietarios de los sitios empleen las mejores prácticas de seguridad con estos bots que rastrean la web en busca de objetivos principales.

¿Deseas proteger su sitio WordPress?

La seguridad en WordPress es muy importante porque si tu sitio web es hackeado, corres el riesgo de perder datos importantes, activos y credibilidad. Además, el incidente puede poner en peligro los datos personales y la información de contactos y/o facturación de tus clientes. Existen muchas formas de mejorar la seguridad en WordPress, como elegir un buen proveedor de alojamiento web, mantener actualizado el software y los plugins, utilizar contraseñas seguras y realizar copias de seguridad regularmente.

Contacta a nuestro equipo especializado en seguridad y monitoreo de aplicaciones:

Hablemos Escríbenos

Protección mejorada añadida al cortafuegos de Wordfence

Agregamos 72 nuevas reglas de firewall personalizadas a Wordfence desde principios de año, que puede encontrar detalladas a continuación. Como recordatorio, los clientes de Wordfence Premium , Care y Response reciben estas reglas de firewall en tiempo real, mientras que los usuarios gratuitos las reciben después de un retraso de 30 días. Siéntase libre de pasar a la siguiente sección desde aquí si no está interesado en todas las reglas de firewall específicas que agregamos a Wordfence. Tenga en cuenta que hemos excluido tres reglas que aún tienen datos redactados mientras trabajamos con el desarrollador para garantizar que se parcheen.

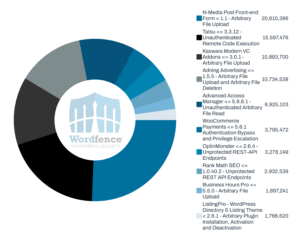

Vulnerabilidades más populares a las que apuntan los actores de amenazas

Las vulnerabilidades más populares que se atacaron en la primera mitad de 2023 fueron una combinación de vulnerabilidades recientemente reveladas y algunas vulnerabilidades más antiguas a las que constantemente vemos que los atacantes apuntan, a pesar de la antigüedad de la vulnerabilidad. Hay algunas cosas interesantes a tener en cuenta en estos datos. La primera es que 7 de las 10 vulnerabilidades atacadas principalmente son vulnerabilidades que llevaron a cargas de archivos arbitrarias, ejecución remota de código o escalada de privilegios, lo que muestra que los atacantes están particularmente interesados en explotar vulnerabilidades conocidas que pueden explotarse fácilmente para obtener acceso shell a un servidor vulnerable. Los actores de amenazas suelen utilizar el acceso Shell para mantener la persistencia e infectar aún más a las víctimas comprometidas. Esto destaca las vulnerabilidades más comunes a las que apuntan los actores de amenazas fuera de las que tienen cobertura a través de la protección integrada del firewall de Wordfence.

Tampoco es sorprendente ver la vulnerabilidad de omisión de autenticación del complemento WooCommerce Payments entre las 10 vulnerabilidades más explotadas en lo que va del año, como advertimos anteriormente, probablemente sería un objetivo principal para los atacantes y esto se desarrolló en una campaña generalizada en julio de este año. También hemos escrito anuncios de servicio público en el pasado sobre muchas de las otras vulnerabilidades de la lista.

| Vulnerabilidades únicas más atacadas por los atacantes |

|

Consulte cualquiera de las vulnerabilidades anteriores en Wordfence Intelligence para ver los últimos datos de ataques en un período de 24 horas.

- N-Media Post Front-end Form < 1.1 & – Carga arbitraria de archivos

- Tatsu <= 3.3.12 – Ejecución remota de código no autenticado

- Kaswara Modern VC Addons <= 3.0.1 – Carga de archivos arbitrarios

- Publicidad publicitaria <= 1.5.5 – Carga arbitraria de archivos

- Administrador de acceso avanzado <= 5.9.8.1 – Lectura de archivos arbitrarios no autenticados

- WooCommerce Payments 4.8.0 – 5.6.1 Omisión de autenticación y escalada de privilegios

- OptinMonster <= 2.6.4 – Puntos finales REST-API desprotegidos

- Rank Math SEO <= 1.0.40.2 – Aumento de privilegios a través de un punto final de API REST desprotegido

- Business Hours Pro <= 5.5.0 – Carga de archivos arbitrarios

- ListingPro – Directorio de WordPress y tema de listado < 2.6.1 – Instalación, activación y desactivación de complementos arbitrarios

Tendencias generales de vulnerabilidad y observaciones del equipo de inteligencia de amenazas de Wordfence

A principios de año, el tipo de vulnerabilidad más común que vimos divulgado fue vulnerabilidades de secuencias de comandos entre sitios almacenadas basadas en shortcode, con algunas variantes adicionales de vulnerabilidades basadas en shortcode como la inclusión de archivos locales y la divulgación de información confidencial. A medida que avanzaba el año, hemos visto menos revelaciones de este tipo y los engranajes están cambiando hacia un flujo constante de secuencias de comandos entre sitios, falsificación de solicitudes entre sitios y vulnerabilidades de autorización faltante, a menudo con un impacto mínimo o autenticación de alto nivel. Requisitos para explotar.

El equipo de Wordfence Threat Intelligence está haciendo un esfuerzo para orientar nuestros esfuerzos de investigación hacia las vulnerabilidades en las que los investigadores de seguridad se centran con menos frecuencia debido a su naturaleza a menudo compleja. Centrarse en vulnerabilidades como la escalada de privilegios, las omisiones de autorización y las cargas arbitrarias de archivos pueden tener un impacto significativamente más positivo si encontramos este tipo de vulnerabilidades antes que los actores de amenazas, ya que son los tipos de vulnerabilidades con mayor probabilidad de ser explotadas en masa y dirigidas por amenazas. actores, razón por la cual nuestro equipo enfatiza dedicar tiempo a estos.

Este año, ya tuvimos una vulnerabilidad de día cero conocida, que es una vulnerabilidad que ha sido encontrada y explotada por actores de amenazas maliciosos antes de que el desarrollador tenga la oportunidad de parchear, en el complemento Ultimate Member, lo que condujo a un aumento de privilegios no autenticado. Esto condujo a un aumento en las infecciones en los sitios de WordPress, ya que las vulnerabilidades de día cero a menudo son difíciles de proteger y, en este caso, el exploit fue muy inteligente y pudo eludir muchos mecanismos de protección conocidos anteriormente. Es importante resaltar que los atacantes sofisticados siempre buscarán formas de crear exploits inteligentes y eludir la protección, por lo que es importante implementar una estrategia de seguridad en profundidad con protección y detección en múltiples capas de una aplicación.

Si bien no es una vulnerabilidad de día cero, también vimos infecciones extensas con la vulnerabilidad del complementos esenciales para Elementor que permitía restablecimientos de contraseña arbitrarios para cualquier usuario, incluidos los administradores.

Según nuestros datos de ataque, podemos ver que los atacantes generalmente buscan vulnerabilidades de escalada de privilegios, ejecución remota de código y omisión de autenticación que a menudo varían en naturaleza y dificultan que la cobertura de firewall genérico brinde una protección adecuada con un mínimo de falsos positivos. La implementación de un firewall de aplicaciones web y las notificaciones de vulnerabilidades no son suficientes por sí solos para brindar una cobertura de seguridad adecuada. Es por eso que recomendamos a los propietarios de sitios que empleen capas adicionales de seguridad, como la autenticación de 2 factores, el monitoreo y las notificaciones de seguridad, el mantenimiento activo, como la eliminación de software innecesario o sin mantenimiento, así como las mitigaciones específicas de la industria requeridas.

Conclusión

En la publicación de hoy, describimos algunas estadísticas sobre las vulnerabilidades de WordPress, y esperamos que nuestro informe muestre una imagen clara de dónde se encuentra el panorama de vulnerabilidades de WordPress hoy. Si bien se están revelando y reparando más vulnerabilidades que nunca, pocas de ellas serán explotadas activamente o atacadas por el actor de amenazas promedio de WordPress. Independientemente, es importante asegurarse de que los propietarios de los sitios ejecuten un escáner de vulnerabilidades para alertar cuando un sitio tiene un complemento o tema vulnerable instalado para que el administrador pueda tomar las medidas apropiadas de inmediato, además de seguir las mejores prácticas de seguridad como mantener y actualizar complementos y temas de forma activa para que no queden vulnerabilidades en ningún sitio.

Esperamos que el crecimiento en el descubrimiento y divulgación de vulnerabilidades continúe a medida que más y más investigadores ingresen al espacio. Sin embargo, creemos que es hora de cambiar nuestro pensamiento de los descubrimientos masivos de vulnerabilidades para encontrar vulnerabilidades más impactantes como cargas de archivos arbitrarios, escalada de privilegios y ejecuciones remotas de código que ayudan a hacer que el ecosistema más grande sea más seguro cuando se descubre y repara antes que los actores de amenazas maliciosos. Estos tipos de vulnerabilidades suelen ser el objetivo principal de los actores de amenazas, por lo que necesitamos que nuestra comunidad de hackers éticos trabaje para descubrirlos y repararlos antes de que los actores de amenazas comiencen a explotarlos.

Conversaciones de ChatGPT y salida de secuencias de comandos

La siguiente sección contiene enlaces a todas las conversaciones con ChatGPT que condujeron a la creación de secuencias de comandos de Python utilizadas para agregar los datos. Esto se hizo usando el Modelo 4 de ChatGPT además del complemento del lector de enlaces beta para leer la documentación de Wordfence Intelligence.

[1] Este es un aviso que le pide a ChatGPT que escriba un script para contar los registros de vulnerabilidad totales para una fecha proporcionada, tanto en términos de registros de vulnerabilidad individuales como de recuento de software dentro de cada registro individual, para una expresión regular de fecha proporcionada.

https://chat.openai.com/share/e94a00ba-ec58-402b-b251-be66fce79bc2

Comando utilizado:python totalcounts.py --date_regex "2023-0[1-6]"

[2] Este es un aviso que le pide a ChatGPT que escriba un script para contar los registros de vulnerabilidad totales para una fecha proporcionada, agrupados por tipo de software, para una expresión regular de fecha proporcionada.

https://chat.openai.com/share/b593b453-a49b-4b71-a223-ccb5acac3fc2

Comando utilizado: python cntbytype.py --date_regex "2023-0[1-6]"

[3] Este es un aviso que le pide a ChatGPT que escriba un script para contar la cantidad total de software afectado en los registros de vulnerabilidad para una expresión regular de fecha proporcionada.

https://chat.openai.com/share/908db8ca-53b5-43de-b420-a2e3155512a0

Comando utilizado: python uniquesoftware.py "2023-0[1-6]"

[4] Este es un aviso que le pide a ChatGPT que escriba un script para contar la cantidad total de software afectado en los registros de vulnerabilidad, agrupados por tipo de software, para una expresión regular de fecha proporcionada.

https://chat.openai.com/share/a8ce4d88-a80a-4bca-963a-d4dc1f2fdd2b

Comando utilizado: python uniquecntbytype.py "2023-0[1-6]"

[5] Este es un mensaje que le pide a ChatGPT que escriba un script para contar la cantidad total de registros de vulnerabilidad agregados por mes, para un rango de fechas proporcionado.

https://chat.openai.com/share/e681ff23-f0ac-4504-a9a3-b2d5e29abbc9

Comando utilizado: python vulnbymonth.py --start_date 2023-01-01 --end_date 2023-06-30

[6] Este es un aviso que le pide a ChatGPT que escriba un script para contar la cantidad total de registros de vulnerabilidad agrupados por requisitos de autenticación para explotar, para un rango de fechas proporcionado.

https://chat.openai.com/share/f2b9e1ba-ed13-43f5-ae73-e84d1b9d290f

Comando utilizado: python vulnbyauth.py --date "2023-0[1-6]"

[7] Este es un aviso que le pide a ChatGPT que escriba una secuencia de comandos para contar la cantidad total de registros de vulnerabilidad que son secuencias de comandos de sitios cruzados reflejadas o falsificación de solicitud de sitios cruzados, para un rango de fechas proporcionado.

https://chat.openai.com/share/11d5511b-1d99-4843-babb-13b16264f523

Comando utilizado: python xsscsrfcnt.py "2023-0[1-6]"

[8] Este es un mensaje que le pide a ChatGPT que escriba un script para contar el número total de registros de vulnerabilidad agrupados por CWE, para un rango de fechas proporcionado.

https://chat.openai.com/share/090a985c-4306-499a-b801-7b7cfcf2e337

Comando utilizado: python cntbycwe.py "2023-0[1-6]"

[9] Este es un aviso que le pide a ChatGPT que escriba un script para contar la cantidad total de registros de vulnerabilidad agrupados por puntaje CVSS, para un rango de fechas proporcionado.

https://chat.openai.com/share/f0a20c0b-00c9-40ca-aa4a-57cfe8ba406a

Comando utilizado: python cntbycvss.py --date_regex="2023-0[1-6]"

[10] Este es un aviso que le pide a ChatGPT que escriba una secuencia de comandos para contar la cantidad total de software afectado que fue parcheado y no parcheado, para un rango de fechas proporcionado.

https://chat.openai.com/share/b77b446c-dacc-45a2-a073-b879b9792cdf

Comando utilizado: python patchvno.py "2023-0[1-6]"

[11] Este es un aviso que le pide a ChatGPT que escriba una secuencia de comandos para contar el número total de vulnerabilidades por investigador desde el recuento más alto al más bajo, para un rango de fechas proporcionado.

https://chat.openai.com/share/97080bca-10a4-4826-b0ad-985c794bb4a9

Comando utilizado: python cntbyresearcher.py --date_regex "2023-0[1-6]"

[12] Este es un aviso que le pide a ChatGPT que escriba un script para contar el número total de vulnerabilidades que coincidan con «código corto» en el título o la descripción, con un requisito de privilegio de nivel medio basado en «colaborador» o «editor» en el título o la descripción. y cuente según CWE todo dentro de la expresión regular de fecha proporcionada.

https://chat.openai.com/share/74b03fd5-5b3e-4b88-9a12-9a3f7923ab34

Comando utilizado: python shortcode.py --date_regex="2023-0[1-6]"

[BONIFICACIÓN] Este es un mensaje que le pide a ChatGPT que escriba un script para devolver los datos o recuentos de vulnerabilidades que coincidan con una expresión regular en un campo proporcionado para un intervalo de fechas determinado.

https://chat.openai.com/share/fc725ea8-56a4-4fe0-8220-5fc1f6971045

Comando de ejemplo: python search.py --field=all --regex="shortcode" --date_regex="2023-0[1-6]"