Fortinet ha lanzado la actualización FG-IR-23-074 que corrige una vulnerabilidad de ejecución remota de código en varias versiones de FortiNAC. Esta vulnerabilidad es distinta a CVE-2023-27997 – XORtigate.

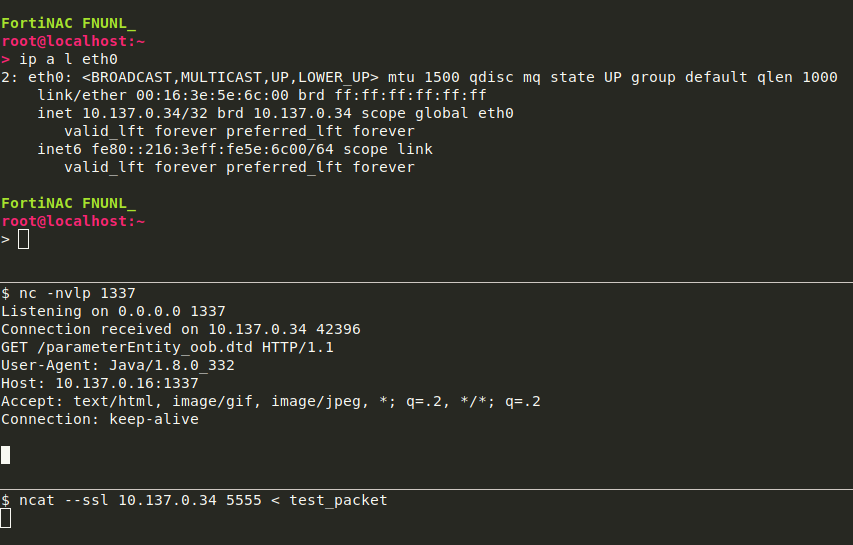

CVE-2023-33299 (CVSS 9.6) es una deserialización de una vulnerabilidad de datos no confiables en FortiNAC. Un atacante remoto no autenticado podría explotar esta vulnerabilidad enviando una solicitud especialmente diseñada al servicio que se ejecuta en el puerto TCP 1050. La explotación exitosa le daría al atacante la capacidad de ejecutar código arbitrario en el dispositivo de destino.

CVE-2023-33300 (CVSS 4.8) es una vulnerabilidad de inyección de comandos provocada por la neutralización incorrecta de elementos especiales utilizados en comandos que afectan a un subconjunto más pequeño de versiones de FortiNAC afectadas por CVE-2023-33299. La vulnerabilidad permite que un atacante no autenticado copie archivos localmente en el dispositivo, pero no les permite acceder a ellos sin tener los permisos adecuados. A diferencia de CVE-2023-33299, un atacante necesitaría poder acceder al servicio FortiNAC en el puerto TCP 5555.

Versiones afectadas:

- 9.4.0 – 9.4.3: actualizar a 9.4.4

- 9.2.0 – 9.2.7: actualizar a 9.2.8

- 9.1.0 – 9.1.9: actualizar a 9.1.10

- 7.2.0 – 7.2.2: actualizar a 7.2.3

- 8.3 – 8.8: actualizar a una versión no afectada.

Ambas fallas fueron descubiertas Florian Hauser (aka Frycos) de la empresa alemana CODE WHITE GmbH. La única salvedad es que los puertos especificados no suelen estar expuestos a la Internet pública

En una publicación de blog se detallan los hallazgos para ambas fallas. Hauser señala que hay un número limitado de empresas que tienen los puertos TCP 1050 y 5555 expuestos a Internet. Sin embargo, las organizaciones que aún usan FortiNAC deben aplicar estos parches lo antes posible.

La investigación de Hauser se inspiró en la divulgación de una vulnerabilidad anterior de FortiNAC en febrero de 2023. Identificada como CVE-2022-39952, la falla se corrigió el 16 de febrero. Sin embargo, el 21 de febrero, los investigadores de Shadowserver confirmaron los intentos de explotación observados contra sus honeypots.

Las pruebas de concepto (PoC) para CVE-2023-33299 y CVE-2023-33300 están disponibles en la publicación del blog de Hauser.

Esta vulnerabilidad llega más de cuatro meses después de que Fortinet abordara un error grave en FortiNAC (CVE-2022-39952, puntaje CVSS: 9.8) que podría conducir a la ejecución de código arbitrario. Desde entonces, la falla ha estado bajo explotación activa poco después de que se puso a disposición una prueba de concepto (PoC).